边肖发现,很多朋友都对微软发布零日Windows RCE安全警报的信息感兴趣。边肖整理了一些关于微软发布零日Windows RCE安全预警的相关信息,在此分享。

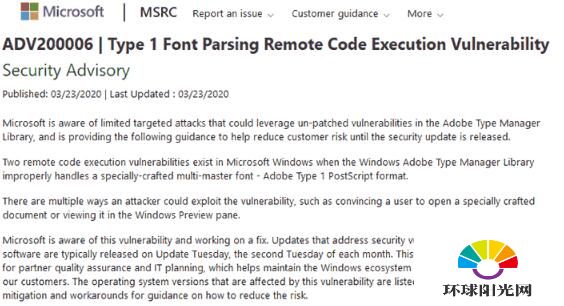

微软发布了一份关于影响其视窗操作系统的零日漏洞的安全公告。这家软件巨头表示,它意识到许多有针对性的攻击,这些攻击可能“利用Adobe Type Manager库中未修补的漏洞”(atmfd.dll)。这些令人担忧的远程代码执行(RCE)漏洞可以通过使用特殊的多主字体Adobe Type 1 PostScript格式来利用。

显然,攻击者需要做的就是让您打开一个带有嵌入字体的特制文档,或者在Windows预览窗格中查看它——这触发了一个漏洞(但是Outlook预览窗格是安全的)。一旦被利用,攻击者就可以在用户的系统上运行代码。虽然微软表示,到目前为止,他们已经被限制和针对,但还是发现了一些现场攻击。

Windows和Windows Server当前支持的所有版本都受到此漏洞的影响。值得注意的是,Windows 7用户也容易受到攻击,但操作系统已经超过了其支持结束日期。微软表示,Windows 7、Windows Server 2008或Windows Server 2008 R2版需要ESU许可证才能修补。

微软表示,在ADV200006中,它正在研究atmfd.dll漏洞的修复程序。这意味着它将在下一个补丁星期二的补丁集中打补丁,因为它已经决定不按计划打补丁了(每个月的第二个星期二——下一个可用日期是4月14日星期四)。

同时,Windows用户可以实施各种变通办法,正如微软所描述的那样。解决方法非常简单明了,从禁用窗口预览窗格或禁用网络客户端服务,到重命名atmfd.dll以便系统不使用它。然而,一些解决方案意味着OTF字体不能在窗口中预览,甚至不能在任何窗口应用程序中使用。